La semana pasada, la Universidad de Valladolid acogió la 40 Jornada anual de Gerencia Universitaria donde se abordan temas de máxima actualidad en la gestión universitaria.

Como viene siendo habitual en cualquier reunión profesional, los aspectos tecnológicos tuvieron un papel relevante en el programa. Así, en la Sala Paraninfo de la Facultad de Derecho pudieron escuchar la ponencia de clausura de Antonio Minguillón, Director del Gabinete Técnico de la Sindicatura de Cuentas de la C. Valenciana y responsable de auditorías de cumplimiento en materia de gobernanza de T. I y ciberseguridad de las universidades públicas valencianas. El título de su ponencia: «Por qué es importante la gobernanza T. I y la ciberseguridad en una entidad pública» y se encargó de la moderación Andrés Marzal, Gerente de la Universidad Jaime I.

Charlo con mi buen amigo Antonio y le pregunto si, como es frecuente, ha comenzado su exposición con el Minguimapa, donde resume la evolución en el tiempo de la digitalización y de los riesgos tecnológicos. La velocidad de los cambios es tal que durante los últimos años se apelotonan los riesgos. Así nos lo cuenta Antonio:

“Como órgano de control debemos analizar y valorar los riesgos que afectan a las organizaciones que auditamos, y ya hace 18 años, cuando creamos la Unidad de Auditoría de Sistemas de Información tuvimos claro que los riesgos derivados del uso de la tecnología era un área de importancia crítica a la que había que prestar una atención creciente. Por supuesto, entonces no imaginábamos hasta que niveles de complejidad y de hiperconexión podían llegar los sistemas de información. Tampoco se nos pasaba por la cabeza la IA y los riesgos derivados de su uso”

El imparable proceso de transformación digital de las entidades públicas impulsado por las leyes 39 y 40 de 2015 tiene, para Antonio Minguillón, tres características definitorias: Reingeniería de procesos + Complejidad TI +Interconexión de sistemas. Estas características hacen que los auditores deban adaptarse NECESARIAMENTE a la nueva realidad que incluye la aparición y crecimiento exponencial de las ciberamenazas y los ciberriesgos.

En los actuales entornos de administración electrónica avanzada, la integración de auditores de sistemas de información en las fiscalizaciones es la única manera de reducir los riesgos de auditoría derivados del uso de las TI (no solo los ciberriesgos) a un nivel aceptablemente bajo.

El jueves 6 de noviembre se celebró una sesión monográfica sobre inteligencia artificial ¿Qué tal esa mesa redonda, Antonio?

Como puede verse en el programa del evento, en el Grupo de Inteligencia artificial participaron cuatro expertos coordinados y moderados magistralmente también por Andrés Marzal. Me resulta imposible resumir en pocas palabras las interesantes intervenciones de los cinco y el debate posterior, solamente destacaré que A Marzal realizó una demo casi en vivo (traía grabado un video) con un par de casos prácticos, en el que explicaba y mostraba como aplicando lo que se denomina Vibe Coding, utilizando Claude Code con unas pocas instrucciones, diciéndole que utilizara Python con la librería Streamlit y el gestor de proyectos UV, y dándole unas someras instrucciones, generó un programa en Python con el que realizó un análisis interactivo del presupuesto completo de su Universidad. Todo en unos pocos minutos, cuando antes podía costar varios días el mismo ejercicio. El otro caso práctico fue generar un sistema para gestionar contratos menores. También en unos minutos. Fue asombroso la facilidad con la que lo hizo.

No he resistido la tentación de buscar en internet qué es eso del Vibe Coding y responde: “La «codificación Vibe» es una práctica emergente de desarrollo de software en la que la IA genera código a partir de descripciones en lenguaje natural, lo que permite a los desarrolladores centrarse en los objetivos de alto nivel en lugar de la codificación manual. Acuñado por Andrej Karpathy a principios de 2025, cambia el papel del desarrollador de un codificador preciso a un «guía» que proporciona instrucciones de conversación a la IA. Si bien puede acelerar el desarrollo y hacerlo más accesible, no es perfecto y requiere un uso cuidadoso debido a posibles errores y problemas de seguridad».

Es, por tanto, una técnica de programación dependiente de IA en la que una persona describe un problema en unas pocas oraciones como estímulo para un modelo extenso de lenguaje adaptado para la codificación. Los ejemplos que expone para elaborar el presupuesto de la universidad y para gestionar contratos son espectaculares. En el primer caso comentó que sustituyó la utilización de complejas tablas dinámicas de Excel y obtuvo resultados válidos en una fracción de tiempo.

Desde el punto de vista del auditor creo que tiene grandes posibilidades de uso, ya que pensamos muchas veces en utilizar IA Generativa con nuestros datos y eso plantea el problema de la privacidad, confidencialidad, etc. Pero utilizando una técnica similar a la descrita, útil para muchas situaciones en una auditoría, es decir, utilizar una IA para programar con Python y luego ejecutar el script en nuestros sistemas, nos evitará muchos problemas de privacidad y confidencialidad.

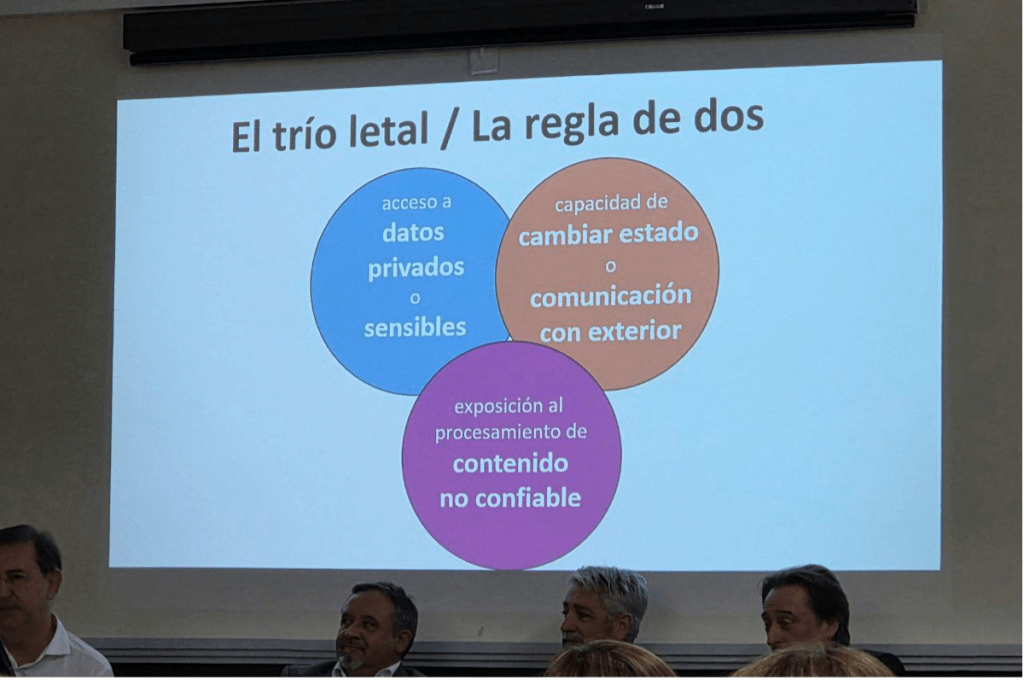

La regla de dos

Destacó Marzal los riesgos de ciberseguridad y avanzo sucintamente la «Regla de dos»: solo pueden darse simultáneamente dos de las tres circunstancias siguientes, en caso contrario estamos muerto, como se ve en la foto inicial.

Marzal puso sobre la mesa un reciente artículo del blog de Meta sobre cómo los agentes TIC pueden ser más útiles para las personas, equilibrando la utilidad y la flexibilidad mientras minimizan los riesgos de ataque a nuestros sistemas. Así, han desarrollado la Regla de los dos Agentes, un marco de referencia que cuando se sigue, la gravedad de los riesgos de seguridad se reduce mucho. Inspirado en la política de nombre similar desarrollada por Simon Willison, para ayudar a los desarrolladores a comprender y navegar hoy en día con estos nuevos y poderosos marcos de agente.

La Regla de los Dos Agentes establece que los usuarios no deben superar más de dos de las siguientes tres propiedades para evitar las consecuencias de mayor impacto de una posible infección rápida.

- El agente puede procesar entradas poco confiables

- El agente puede tener acceso a sistemas confidenciales o datos privados

- El agente puede comunicarse externamente

Si un agente cumple los tres no se le debe permitir operar de forma autónoma y, como mínimo, requiere supervisión, a través de la aprobación humana en el bucle u otro medio confiable de validación.

Así, los ataques se pueden prevenir de varias maneras diferentes:

En una configuración [BC], el agente solo puede procesar correos electrónicos de remitentes confiables. En la configuración [AC], el agente no tendrá acceso a ningún dato o sistema confidencial por lo que cualquier infección rápida que llegue al agente no tendrá un impacto significativo. En una configuración [AB], el agente solo puede enviar nuevos correos electrónicos a destinatarios de confianza o una vez que un humano haya validado el contenido del borrador del mensaje, lo que impide que el atacante complete finalmente su cadena de ataque.

Los responsables de ciberseguridad creen que esta Regla de Dos es un marco útil para los desarrolladores hoy en día, con potencial para permitir un trabajo seguro. Fácil de comprender y muy clara. Dejamos constancia de ello.

Gracias por comentar con el fin de mejorar